![[Кейс] Расследование мошенничества с криптовалютой](https://detective-pantera.ru/wp-content/uploads/2023/09/Расследование-мошенничества-с-криптовалютой.png)

Дружественная юридическая компания из США обратилась к нашим партнерам за помощью в проведении блокчейн-расследования. Их клиент стал жертвой мошенников и потерял круглую сумму, вложив средства в криптовалюте в сомнительный проект на основе обманчивых обещаний.

В статье мы умышленно будем избегать указания точных данных, позволяющих идентифицировать кейс, так как у нас нет разрешения на публикацию материалов от заказчика.

В этом случае использовалась одна из самых распространенных схем мошенничества с криптовалютой — привлечение средств для «трейдинга».

Как правило жертва сама начинает интересоваться подробностями у «нового знакомого» из Instagram, когда тот ненавязчиво рассказывает, что занимается инвестициями. Процесс вовлечения и развода на деньги может продолжаться несколько месяцев. За это время человека убеждают взять кредит, занять деньги у знакомых, продать машину — что угодно, но вложить максимально возможную сумму — в наших кейсах фигурируют суммы от 50 до 500 тысяч долларов.

Примеры того, насколько бесцеремонно эти скоты вынуждают человека вложить все до последней копейки из одного из свежих кейсов (не имеет отношения к тому инциденту, о котором написана данная статья):

Возвращаясь к американскому кейсу, отметим, что там была ровно такая же ситуация.

Пострадавший предоставил для исследования следующую информацию:

- веб-сайт

- переписка с мошенниками в Telegram

- номер телефона

- блокчейн-адрес, на который были переведены средства

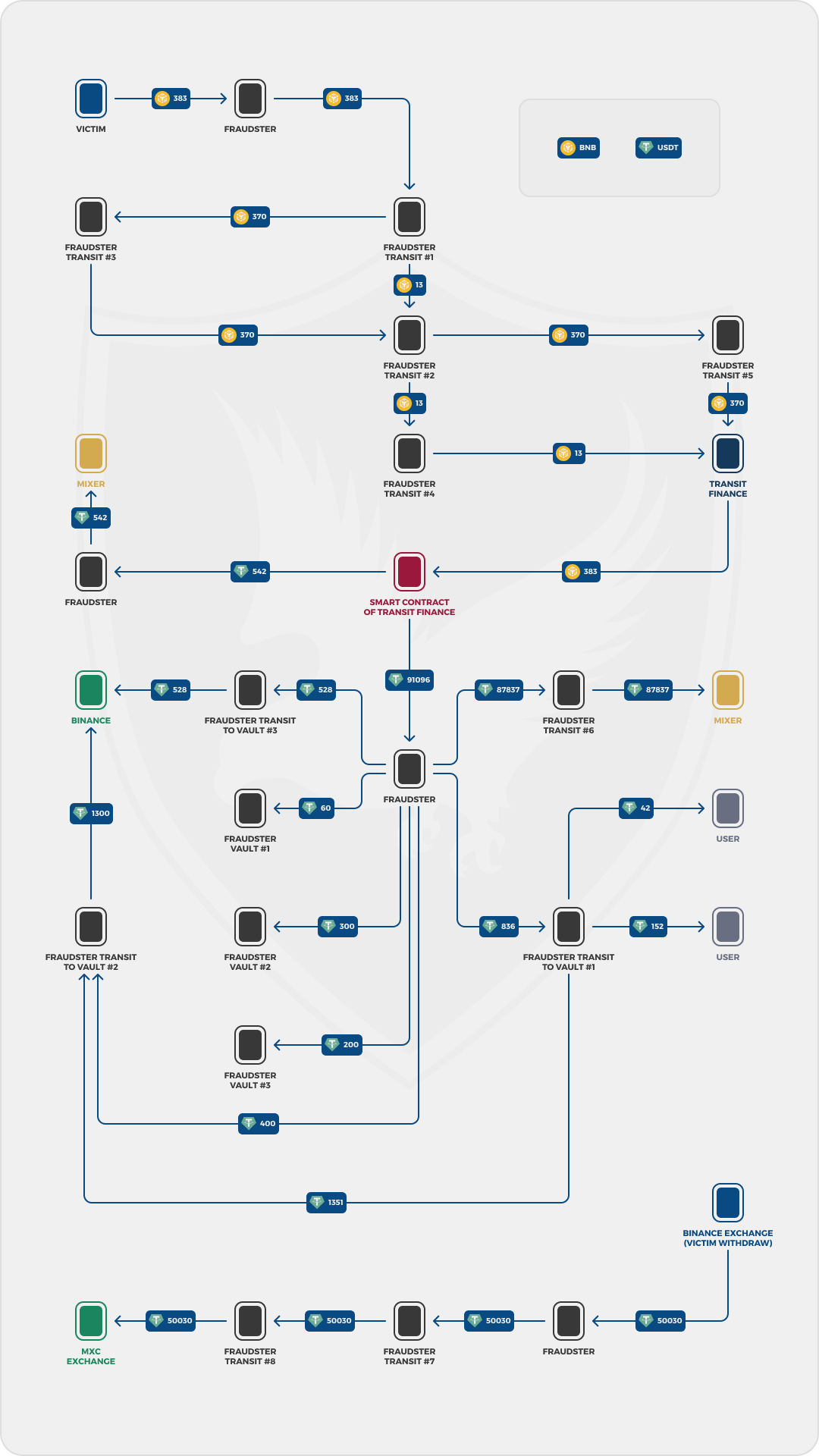

На основе анализа блокчейн-транзакций мы определили путь перемещения похищенных средств. Был создан граф связей с детализацией всех транзакций и частичной деанонимизацией адресов на основе имеющихся данных о владельцах криптоадресов в датасете используемого нами программного комплекса.

Как было установлено, мошенник использовал множество промежуточных адресов, чтобы затруднить отслеживание движения криптовалюты. Часть средств была переведена на миксеры и неизвестные адреса криптообменников, а другая часть — на регулируемую криптобиржу. Это позволило нам получить дополнительную информацию для расследования.

Обобщенно схема движения похищенных средств в криптовалюте выглядела так:

С помощью американской юридической компании, сотрудничающей с нашими партнерами, удалось добиться решения американского суда о раскрытии данных владельца биржевого аккаунта. Биржа предоставила необходимую информацию, включая логи авторизации и данные о выводе средств. Полученные данные были подвергнуты дополнительному анализу.

В ходе исследования сайта выяснилось, что основной домен злоумышленников скрыт за Cloudflare, анализ исторических данных Whois и DNS так же не дал результатов. Однако нам удалось установить связанный домен, который привел расследование к персональным данным гражданина Украины, возможно связанного с преступной группой.

Анализ номера телефона и Telegram-аккаунта показал, что мошенники использовали фейковый аккаунт (было бы странно, если бы было иначе). Тем не менее, после изучения переписки с жертвой мы разработали стратегию социальной инженерии, которая позволила получить IP-адрес одного из участников преступной группы.

Общая схема расследования выглядела следующим образом:

Информация, полученная в ходе дальнейшего исследования дополнительно выявленных данных, подтвердила наши первоначальные предположения о мошенниках.

Все собранные материалы были переданы клиенту для дальнейшего взаимодействия с правоохранительными органами.